静态绑定遭遇海量ARP,巡路免疫墙优势凸显

ARP攻击目前已经很普遍,几乎没有一个网络没有ARP攻击的造访。伴随着ARP攻击的高频度出现,ARP攻击的数据量占内网数据流量的比例日益扩大。ARP攻击泛滥时内网中98%的数据均是ARP攻击数据!

当前80%以上的网络应对ARP攻击均采用PC的静态绑定方式,这在ARP爆发之初效果明显,ARP攻击数据包里的ARP信息对静态绑定的电脑没有影响。然而,面对海量ARP攻击,静态绑定已经力所不及,ARP不仅以其中错误的ARP信息对网络稳定造成影响,更重要的形成的极高的攻击数据量。在北京某网吧的ARP攻击电脑上,我们看到其网络数据流量达到90%以上,网络几乎瘫痪。

网卡90%以上数据均为ARP攻击

巡路工程师在某未使用巡路免疫墙的网吧使用ethereal抓包,结果发现ARP攻击频率极高,两个ARP攻击数据发起的间隔时间0.000006秒,如下图所示,标记为“1”的ARP包发出时间为19.885762秒,而标记为“2”的ARP包发出的时间为19.885768秒,ARP攻击频率为166667个/秒,也就是约每秒17万个ARP攻击数据,相当可怕!

抓到的ARP包频率

上图中的抓包显示ARP攻击数据包中的源地址为伪造的10:10:10:10:10:10,是根本不存在的mac,而发布的192.168.1.2的mac也是00:12:34:56:78:99的错误地址,本次抓到的ARP攻击完全是破坏网络的目的,而并不是盗号。这样,如果不在每台电脑安装有效的控制软件,即使能在攻击之时抓到这样的ARP攻击数据,也不能分析攻击源,因为ARP攻击信息都是伪造的!

ARP攻击数据量极大,由于静态绑定的存在,虽然ARP攻击数据没有影响到电脑的ARP缓存,但是如此海量的ARP攻击数据充斥网络,网络已经近于瘫痪,攻击发生时ping内网的数据延迟已经近于中断!

海量ARP攻击时的网络状况

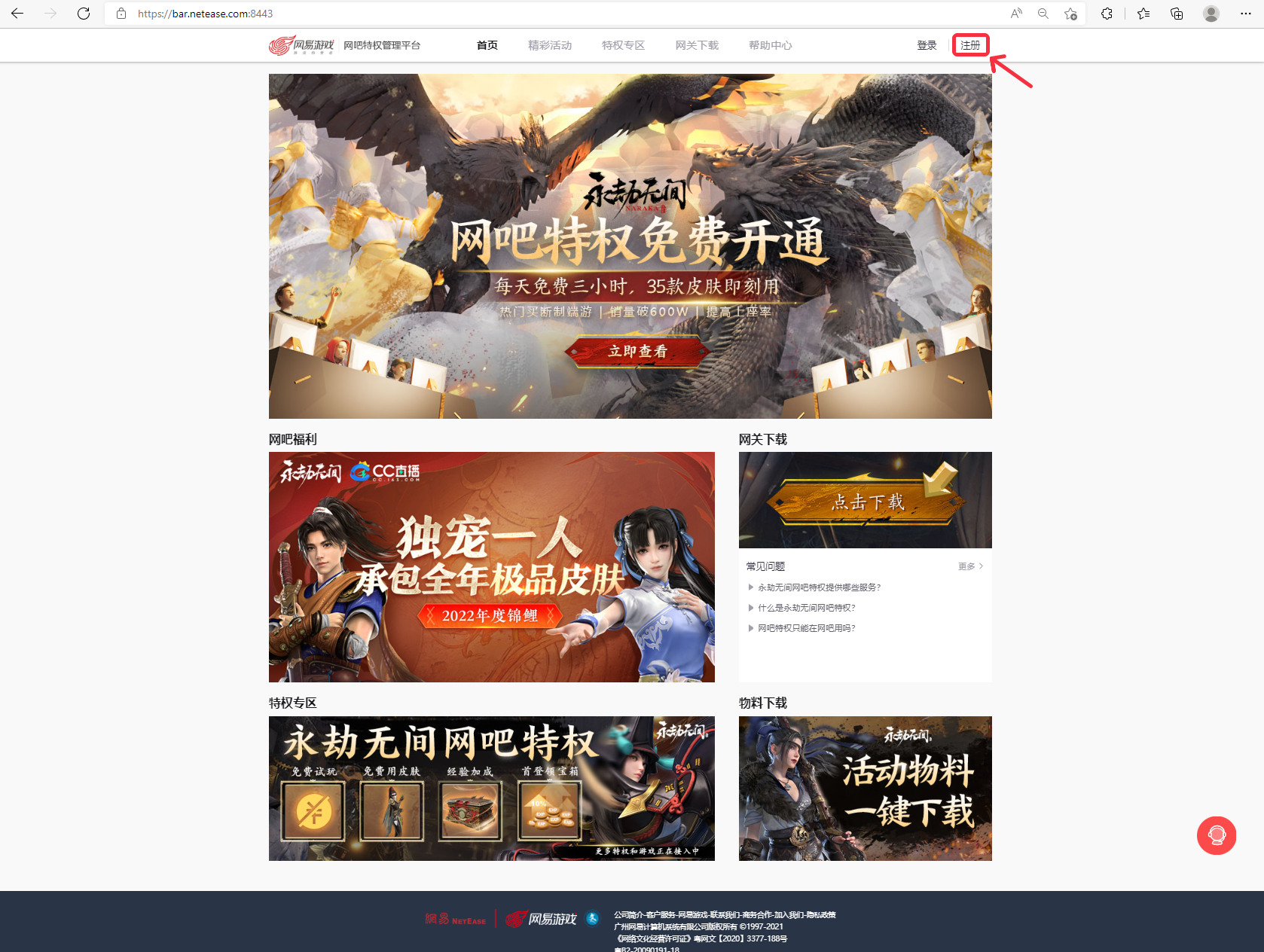

对于海量的ARP攻击,关键的控制方式是控制每台电脑的ARP攻击,使其不能发向网络,这样网络也就自然无忧了,巡路免疫墙授权版采用驱动级攻击防护控制,通过安装免疫客户端,所有的攻击数据经由网卡都会被检查,对网络有害的攻击数据全部被阻断,是目前唯一针对各种形式ARP攻击、内网攻击等进行有效安全控制的网络系统软件。

巡路免疫墙拦截海量ARP攻击

目前,巡路免疫墙已经通过了微软WHQL徽标认证,在网吧和企业已经大范围使用,起到了彻底的网络安全防护效果,是网络安全稳定运行的必备软件保障。保证网络安全、稳定、不掉线,网络安全要求高的网吧和信息化程度高的企业可以到http://www.immwall.com下载安装试用。

本文来源:天下网盟 作者:佚名

天下网吧·网吧天下

天下网吧·网吧天下