江民发布2010上半年计算机病毒暨网络安全报告

这一方法最早可以追溯到上个世纪,其实现方法已经不再是个秘密。大多数具有注册表监控的软件可以很好的对其进行监控和防御,因此不法之徒也便不再对其加以利用。

后来不法分子们开始隐藏桌面上的IE浏览器图标,并且释放假冒的IE浏览器快捷方式。由于两者看上去极为相似,最开始不容易引起用户的怀疑。不过由于其打开IE后会自动访问某些站点,而用户又没有发现注册表相关键值被篡改,因此很容易联想到是IE快捷方式存在问题。这类伪造的IE快捷方式具有“.lnk”扩展名,同时其右键菜单内容也不同于正常快捷方式,由此便露出了马脚。很快,这种方式的有效性也便失去了。

随之,又一种更加顽固的伪造IE快捷方式的方法出现。不法分子会在注册表Namespace项下添加相关键值,以此仿冒出不可通过右键菜单进行删除的IE快捷方式。由于其不具有扩展名,同时右键菜单内容也可以仿冒正常的IE快捷方式,从而更加具有迷惑性。这类快捷方式由于不便删除,因此表现得较为顽固。但是众多安全软件厂商都推出了自己的清理工具,从而再次切断了不法分子的生财之道。

恶意推广变本加厉,脚本病毒凸显灵活多变

不法分子不曾放弃对非法利益的追逐,因此没有停下技术创新的脚步。Windows系统强大的功能,使得脚本的应用也随之丰富多样。同时,由于脚本语言灵活的表述方式,使得加密变形也显得十分容易,因此对于变种的查杀而言也造成了不小的难度。

5月份江民科技曾捕获到一个名为“JS毒器”变种gzn的脚本病毒。该病毒运行后会在正常程序文件夹下生成经过加密的恶意脚本并调用运行。恶意脚本运行后,首先会在注册表中创建自定义的扩展名,并且获取桌面上快捷方式的名称等信息,之后会在桌面上创建同名、同图标的假冒快捷方式。以后每当用户通过这种恶意快捷方式启动应用程序时,便会在后台首先执行指定的脚本。指定的脚本在运行后,会在IE收藏夹和桌面上创建大量的Internet快捷方式,以此诱导用户对指定的站点进行访问。这些快捷方式即使被用户删除,也依然会在用户点击假冒快捷方式之后被重复创建,从而令用户难以摆脱。不过对于一些有经验的用户而言,只要在发现桌面假冒快捷方式的奥秘之后,还算是不难处理。

越是容易处理的病毒,其生命周期和实际效果就越会受到限制,因此病毒作者会不断对技术加以变革和创新,从而增强病毒的生存能力和使用效果。仅仅过了不到一个月,这种JS脚本病毒便出现了最新的变种。其变种可谓是无所不用其极,已然大大的超越了前辈的作为。

该病毒的最新变种经过多重加密处理,运行后会将“开始”菜单下所有应用程序、系统程序的快捷方式篡改为随机扩展名的恶意脚本文件(不同于之前变种仅有的单一扩展名),由于其图标仍旧保持原来的样式,因此十分具有迷惑性。这些伪装成快捷方式的恶意脚本在运行后,会首先判断所运行的进程是否为几款常见的网页浏览器。如果是,则会在进程名之后添加骇客指定的URL并且调用运行,从而以此种方式实现首页的绑架。由于该病毒会在注册表中生成大量随机的注册表项目,因此会给手动清除工作造成很大的不便。另外,由于桌面和开始菜单下的所有快捷方式都无一例外的被篡改,病毒清除后需进行的恢复工作也较为繁杂,否则仍会对用户的电脑操作造成干扰。该类病毒由于变种繁多,导致一些清理软件并不能完全的将被篡改的快捷方式彻底恢复。如果用户不慎点击了残留的恶意快捷方式,仍旧会激活藏身于系统文件夹中的母病毒,致使不断被重复感染,令用户难以摆脱侵害。

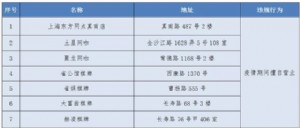

三、上半年恶意站点、被挂马站点相关汇总和分析

网页挂马和恶意网站常用漏洞

据江民科技的监测数据统计,2010年上半年经常被恶意站点和被挂马站点利用的漏洞如下:9

7

3

1

2

3

4

5

6

4

8

:

天下网吧·网吧天下

天下网吧·网吧天下