解析报告:木马驻留系统的几种方式

木马是一种令互联网用户十分生厌的程序,当今的杀毒防护产品基本上都囊括了对木马的查杀。但是木马仍旧是黑客入侵时所钟爱的手段,那么木马是如何驻留在系统内并且进行传播的呢?

木马驻留第一招:利用系统启动文件

1 注册表 CurrentUser \ SoftWare \ Microsoft \ Windows \ CurrentVersion \ 下的所有run有关的子键

2 注册表 LocalMachine \ SoftWare \ Microsoft \ Windows \ CurrentVersion \ 下的所有run有关的子键

3 注册表 CurrentUser \ SoftWare \ Microsoft \ Windows NT \ CurrentVersion \ 键名为load的字符型数据

4 注册表 LocalMachine \ SoftWare \ Microsoft \ Windows NT \ CurrentVersion \ 键名为load的字符型数据

木马驻留第二招:关联类型文件使木马运行

在业内著名的木马冰河就是这样启动的,它关联的是exe类型的文件,方法如下:(以下方法是我在我的win2003中测试通过的)

注册表 ClassRoot 下的.exe 文件打开方式为exefile,我们就找到exefile子键,然后exefile该键下有一个shell子键,在shell子键下有open子键,在open下有command子键,command里有default键,value为"%1" %* 我们把它改变为 木马路径 "%1" %* 就可以了

当然win2000 或 win98中是不一样的 我刚才测试了 冰河作者看来也是心狠手辣啊

木马驻留第三招:文件捆绑使木马运行

捆绑和关联文件不同,关联是修改注册表,但捆绑类似于病毒的“感染”,就是把木马的进程感染到其他的执行文件上,业内著名木马“网络公牛 - Netbu ll”就是利用这种方法进行启动。

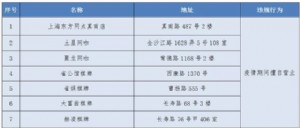

网络公牛服务端名称newserver.exe,运行后自动脱壳到c:\windows\system\checkdll.exe目录下,下次开机自动运行,同时服务端在运行时会自动捆绑以下文件:

win9x: notepad.exe write.exe regedit.exe winmine.exe winhelp.exe

winnt: notepad.exe regedit.exe reged32.exe drwtsn32.exe winmine.exe

并且自动搜索系统启动项程序,捆绑之。比如qq.exe realplay.exe

除非把以上文件全部删除,否则无法清除,但系统文件删除后系统就无法正常运行,所以大多数人只能重装系统。确实牛。

木马驻留第四招: 进程保护

两个木马进程,互相监视,发现对方被关闭后启动对方。技术其实不神秘,方法如下:

while (true)

{System.Threading.Thread.Sleep(500);//检查对方进程是否关闭,关闭的话再打开。}

木马驻留第五招:巧用启动文件夹

开始菜单的启动文件夹内的文件在系统启动后会随系统启动,假如将一个exe文件或exe文件的快捷方式复制到启动文件夹内,太明显,但设置隐藏属性后不会被系统启动。

有一个办法,将启动文件夹改名为启动a,并将该文件隐藏,然后再新建一个启动文件夹,将原启动文件夹内的所有内容复制到新建的启动文件夹,这样就可以了。(其实系统还是会启动原来的启动文件夹内的内rogn,也就是现在被改为"启动a"的文件夹,而现在我们新建的"启动"文件夹只是一个摆设而已,因为在这里的"启动a"对应着注册表local_machine\software\microsoft\windows\currentversion\explorer\startmenu内的common startup键值,当我们更该原来系统的启动文件夹的名字为"启动a"的时候该键值也会变为:\Documents and Settings\All Users\开始\Programs\启动a”)

另外可在local_machine\software\microsoft\windows\currentversion下建立RunServices子键来实现自启动,和run不同,run是系统启动后加载,runservices是系统登录时就启动

在系统根目录下放置Explorer.exe文件,在Explorer.exe文件中去启动正常的Explorer.exe文件,可以在C盘和D盘下都放上。

本文来源:天极网 作者:佚名

天下网吧·网吧天下

天下网吧·网吧天下