木马作者变收款人 数字大盗频作案

家住北京海淀区的黄女士前几天在网购的过程中遭遇了骗子的陷阱。黄女士在网购过程中发现了一款自己钟爱的手机,卖家标价比市场价格便宜近一半。于是黄女士立刻联系了卖家,沟通过程中,卖家以发送“实物图”为由向黄女士发送了一个压缩文件。接收文件后,黄女士发现文件实为一个.exe的可执行文件。有一些电脑常识的黄女士并没有立刻打开文件,而是咨询了金山安全反病毒专家。

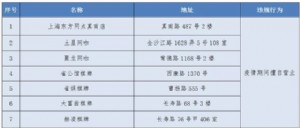

经过金山毒霸反病毒专家的分析,发现这个文件实为一款名为数字大盗的盗号木马。木马作者以低价为幌子,吸引买家关注。进而以“实物图”为借口向买家发送木马。买家一旦点击,即刻感染木马。而接下来,木马作者则以各种优惠方式吸引买家购买并支付。骗子实际上不会发货,而是以盗取买家支付宝账号,并登录自行确认收货,进而实现将买家的钱转移。

值得一提的是,数字大盗木马利用了360安全卫士网络查看器的设计缺陷,通过360安全卫士的网络连接查看器(带数字签名)来启动自身,可以绕过绝大多数安全软件的拦截(包括360自身)。而由于360安全卫士用户数量广泛,因此数字大盗木马的危害也随之升级。

据悉,数字大盗木马是利用360安全卫士网络连接查看器(netview.exe,是360安全卫士的一个程序组件)的设计缺陷来实现隐蔽启动,因为360安全卫士网络查看器有奇虎360公司的数字签名(软件的身份证),这些程序会被安全软件加入信任列表而不加检测。这种方式可以成功地逃避杀毒软件和一些主动防御软件的检测。

金山毒霸反病毒专家李铁军指出,360安全卫士的网络连接查看器(netview.exe)在加载所需要的文件(360netview.dll)时,并没有对文件的路径和完整性做任何的判断,病毒作者只需要将360安全卫士的netview.exe文件加入系统自启动项,再将木马文件命名360netview.dll与netview.exe放在同一个目录,就可以实现木马的随系统自动启动,并绕过安全软件的监控。

金山毒霸安全专家提醒网民,目前发现的“数字大盗”木马样本感染量不算高,主要被一些人用来攻击网上购物的用户。李铁军表示,预计360安全卫士网络流量查看器有缺陷的版本将会长期而广泛的被利用,因为这是病毒做免杀的“天赐良机”。金山毒霸安全实验室呼吁业界同行立即建立病毒疫情及漏洞通报机制,合作对付病毒产业链。

金山毒霸反病毒专家表示,目前金山毒霸已经实现了对“数字大盗”木马的防护和查杀。在电脑上搜索发现netview.exe和360netview.dll文件不在360安装目录下的,请立即在联网状态下使用金山毒霸2011进行查杀,所有金山毒霸2011或金山网盾3.6的用户都可以防御“数字大盗”木马。

附:淘宝反欺诈联盟网站用户反馈犯罪分子利用“数字大盗”病毒实施攻击的一个实例:http://bbs.taobao.com/catalog/thread/154504-12201894.htm

本文来源:天空软件 作者:佚名

天下网吧·网吧天下

天下网吧·网吧天下