网络“三防”让网吧运营安枕无忧

传统防护SYN Flood的技术是使用TCP代理功能,由防火墙完成和TCP客户端的连接以后,再由防火墙和服务器端发起连接。在使用TCP代理功能防护SYN Flood攻击时,虽然不会导致被保护的服务器端出现拒绝服务。但是由于在使用TCP代理的防火墙上,同样在接收到SYN请求以后创建半连接描述数据,而由于资源有限,在半连接表满以后,不能为正常用户提供连接功能。

AR18-63-1路由器提供特有的SYN Cookie技术,它是一种非常有效防护SYN Flood攻击的技术。和TCP代理不同,SYN Cookie技术在接收到SYN请求时,并不在本地创建半连接的描述数据,而是包SYN请求中关于客户端的信息,如IP地址,端口号和加密索引信息一起加密存放到回应客户端的SYN-ACK报文中。当接收到客户端的ACK报文时,还原出客户端信息,判断是否上一个SYN-ACK报文的应答包,如果是合法的应答包,直接创建TCP连接信息,并连接被保护的服务器充当TCP连接数据转发的作用。

这种方式避免了为了等待客户端信息而需要创建TCP半开连接导致拒绝服务的弊端,在收到SYN Flood攻击时不耗费系统资源。在设备收到SYN Flood的情况下,仍然能够对正常TCP连接进行接入,做到真正的对SYN Flood攻击免疫。

Land攻击:LAND攻击是利用某些系统TCP协议实现中的漏洞,制造TCP SYN报文,这些报文的源IP地址和TCP端口号与目的IP地址和TCP端口号相同,这样系统就会向自身发起一个TCP连接,造成了系统资源的无谓消耗。

Smurf攻击:Smurf攻击是利用ICMP协议的一种DoS攻击手段。该攻击是将ICMP Echo Request(Ping)报文的源地址伪造成被攻击设备的地址,目的地址为网络中的广播地址,这样大量的ICMP响应报文将造成被攻击设备以及所在网络的负载大大增加。如果攻击中使用的是UDP的应答请求消息则演变为Fraggle攻击。

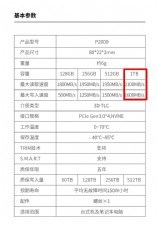

对于这类攻击,AR18-63-1提供了丰富的攻击防范类型。我们可设置具体的攻击防范,进行拦截并告警,有效的防止DDos攻击造成的危害。

天下网吧·网吧天下

天下网吧·网吧天下