网络“三防”让网吧运营安枕无忧

一. 包过滤防火墙

一般网吧中存在大量的“冲击波”、“震荡波”等病毒,这类病毒会不断地变化源IP或目的IP进行扫描和发送攻击数据,这会极大地消耗网络设备的资源。笔者曾在一个网吧的实际环境中测试发现56%的上行报文都是“震荡波”病毒的扫描报文。这些病毒一般使用固定的端口,比如TCP/135、TCP/4444、UDP/1434、TCP/5554、TCP/9996等。我们可以通过ACL对匹配这些目的端口的报文进行过滤会大大提高网络设备的安全性。

此外,在现今的网络上,还充斥着大量的网络扫描。 基于UDP 137, 138 端口的扫描是常见的扫描,UDP 137和UDP138是netbios 的数据报和名字服务。通常情况下,进入到路由器的137和138包是广播包,而路由器在默认情况下是不转发这些广播包的。但在某些情况下,一些扫描工具扫描UDP 137 和UDP138的端口,以图找出主机上的共享文件夹。这种情况下,进入路由器的数据包会是unicast的137和138,而且通常目的地址不停变化。我们可以将这些UDP 137和138的数据包通过ACL 挡断,保护用户和网络的安全。

二. 攻击防范

简单的包过滤只能防范一些特性端口的攻击扫描,对于其他攻击却束手无策。网络上有很多针对网络协议的安全漏洞进行的攻击,我们需要针对每种情况进行限制。

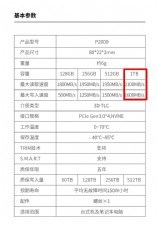

AR18-63-1路由器的攻击防范功能就是由此而生,它能够检测出多种类型的网络攻击,并能采取相应的措施保护内部网络免受恶意攻击,保证内部网络及系统的正常运行。

常见的网络攻击分分布式拒绝服务攻击DDos、扫描窥探和异常报文三种。下面将逐一介绍:

分布式拒绝服务攻击(DDoS)

拒绝服务型(DoS,Denial of Service)攻击是使用大量的数据包攻击系统,使系统无法接受正常用户的请求,或者主机挂起不能提供正常的工作。主要的DoS攻击有SYN Flood、Fraggle等。拒绝服务攻击和其他类型的攻击不同之处在于:攻击者并不是去寻找进入内部网络的入口,而是阻止合法用户访问网络资源。

SYN-flood攻击:SYN攻击是网吧最常见攻击之一。它利用TCP协议三次握手的机制,由攻击主机向被攻击设备发送大量的SYN请求报文,这些报文的源地址是一个不可达的主机地址,被攻击设备发送SYNACK报文后,就开始等待大量根本不可能到达的ACK报文,造成了系统资源的大量占用。

对于这种攻击,AR18-63-1路由器建立一个完善的防范体系:SYN-Flood 和TCP-Proxy机制,对SYN-Flood攻击进行拦截。

天下网吧·网吧天下

天下网吧·网吧天下

推荐文章

最新文章

- 本周热门

- 本月热门

- 阅读排行

没有任何图片文章