WayOs路由“探测LAN口非法网关”功能导致网维控制台显示arp攻击

【问题现象】

安全中心绑定内网所有IP和MAC后,已分组客户机列表样式所有在线客户机提示有arp攻击,攻击源为未知MAC地址(内网不存在次MAC),如下图:

【原因说明】

此问题原因是由于WayOS路由开启了“探测LAN口非法网关”功能导致不断发送验证数据包被网维大师控制台误报。

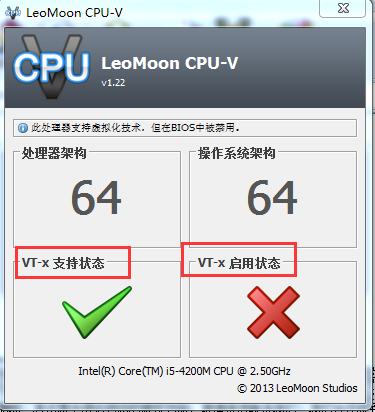

【解决方案】

关闭WayOS路由中ARP管理-ARP安全防护中的“探测LAN口非法网关”功能,如下图:

【问题分析】

在出现此问题时首先抓包看内网广播包的资源,抓包后发现内网有MAC地址后缀为a2:69:50的设备在频繁发送arp数据包,如下图:

客户机每7-8秒能收到一个类似的包,包的含义如下:

MAC为a2:69:50的设备发送arp广播包(Broadcast)告诉所有收到此广播包的设备=>IP为192.168.1.1的网络设备的MAC地址是38:60:77:a2:69:50

而192.168.1.1的IP是网关地址,38:60:77:a2:69:50 的MAC也的确就是网关的MAC,由此想到了一些带有arp抑制功能的路由会发送类似的广播包侦测局域网环境。而我们超级arp驱动在收到类似广播包以后会进行分析处理并上报给服务端产生误报。

声明: 本文由(NetReptile)原创编译,转载请保留链接: http://support.icafe8.com/technologynews/hotfault/1047.html

本文来源:support.icafe8.com 作者:佚名

天下网吧·网吧天下

天下网吧·网吧天下