SP利用Android应用吸费四部曲 揭秘背后利益链

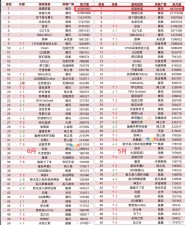

应用安装前的功能调用提示会让吸费应用露出马脚,但大部分用户没仔细看这个提示

\1月5日消息,网易科技昨日发布《SP吸费瞄上Android平台 40%应用被植入扣费代码》的报道后,受到了很多网友,特别是Android手机用户的高度关注。很多网友想知道Android应用吸走用户话费是什么原因造成的?SP是如何绕过层层环节吸费的?

网易科技通过采访多位业内人士了解到,这其中的原因,与Android平台允许用户从谷歌官方“电子市场”以外的渠道(论坛、第三方电子市场)下载安装软件;手机用户的安全意识薄弱,大多忽略“功能调用提示”这一最后防线以及手机安全厂商在Android平台针对吸费问题上还不够“给力”均有关系。

SP利用Android平台吸费的利益链也在网易科技的调查下被理清:SP或与SP合作的渠道商,先组织技术人员将正规的Android应用程序(国内开发的或国外汉化版)进行篡改,在其中加入恶意扣费代码;然后将修改后的应用程序通过各种方式推广给用户的手机中,包括内置到第三方刷机ROM、在第三方应用程序商店做免费或付费推广、论坛推广等;用户安装这些软件后吸费代码在远端服务器的控制下启动,通过发短信订购服务的方式吸走用户的费用或骗取其他开发商的推广费;SP吸走了用户的话费后再与电信运营商分成,分到属于自己的部分。

Android应用开发者也是受害者

很多Android用户在被吸费后,首先骂的是吸走他话费的那款Android应用程序,认为是这个应用的开发者吸走了自己的话费。就像我们的上一篇系列报道中提到的,Android应用开发者实际上也是受害者。PC及iphone、Android多平台应用程序“365日历”最近的遭遇能很好的说明这个问题。

“365日历”的负责人最近发现,有网友在论坛上骂他们吸费,这让他很纳闷,自己开发的软件自己最清楚,怎么会有吸费的情况呢?他们把吸费的365日历软件进行解析后发现,这不是他们发布的原版软件,这个软件被人动了手脚,里面加入了恶意扣费代码。365日历近日发布了官方公告,提醒用户有人篡改软件,用户如需下载要到官网或谷歌官方电子市场下载。

除了365日历外,N多网创始人陈翀前几日遇到的一个情况也能从侧面说明这个问题。

一个公司一周前找他们推广几款Android应用程序,推广一个用户7毛钱,但他发现这几款软件都是自己公司汉化的,对方怎么会要求推广自己汉化的软件呢?他觉得这里面一定有猫腻,把软件解析后一看,发现里面被植入了扣费代码。

上面的两个案例,一个是国产的应用程序,一个是国外软件的汉化版,他们都是被篡改后加上了扣费代码。

业内人士介绍,吸费公司除了成本极低的小应用(如简单拼凑的应用,如“高清美女壁纸”之类的)以外,开发一款应用来吸费的情况非常的少,而一般选择在受欢迎的应用中加入恶意代码,他们可能是优秀的国产软件,也可能国外软件的汉化版,因为这样省时又省力。

吸费四部曲

在山寨机吸费的案例中,最常见的情况是SP将吸费程序内置到了山寨机中,然后诱导手机用户点击。但在Android平台中,这些应用都是用户一个个安装上去的,他们是如何绕过层层环节,做到悄无声息扣费的?

这其中就涉及到四个环节,首先是将扣费代码加入到各种Android应用程序中;其次是让用户能够下载到这些应用程序;再次是让下载的用户能够成功安装这些应用程序;包括过了Android平台“功能调用提示”这一关;最后就是内置到应用程序中的扣费代码在远端服务器的控制下开始吸费了。

在第一步的内置扣费代码中,SP需要组织技术人员在目前受欢迎的国产或国外汉化版Android程序中加入扣费代码,其中一些程序代码还需要有加密处理,以免被外界发现。这些扣费代码的其中一种方案是利用一种名为“给你米”(Geinimi)的手机木马。路透社在2010年12月31日报道说,“给你米”是目前手机上最先进的手机病毒,并援引国外信息安全公司Lookout Mobile Security的预计称,它已经感染了数万至数十万部手机。

第二步是让用户能够下载到这些应用程序,这是SP们最难的一步。Android平台是一个开放的系统,其中的一条开放便是允许用户到谷歌官方应用程序商店“电子市场”(Google Market)以外的任何渠道下载,包括论坛、第三方市场等,这就给了SP们制造了温床,他们利用论坛及第三方市场推广植入了扣费代码的软件,甚至花钱做付费推广,比如上文提到的N多网接到的下载一个用户SP吸费公司支付7毛钱。

除了下载外,刷机ROM也是一个可能藏有吸费应用程序的途径。由于目前刷机的用户以手机玩家居多,辨别能力强,目前这种情况的比例并不算高。随着Android手机出现在山寨机市场,这类将扣费应用内置到手机中的情况可能会躲起来。

第三步是让用户过了“功能调用提示”这一关,将应用程序成功安装这些应用程序。Android系统为了保证各个应用程序的安全,在安装之前加了一个提示环节,它会提示用户这个程序会调用哪些功能,如果用户觉得这个应用越权(如游戏应用调用短信功能),可以拒绝安装。遗憾的是,Android用户对这一全新的安全机制缺乏了解以及习惯问题(电脑上直接装软件直接习惯性直接点“下一步”),绝大多数根本不看这些提示,或者看了提示后没引起警觉,这就让Android安全的最后一道防线被用户主动打开了。这一步目前是SP们最容易的一步。随着更多的用户开始关注这个问题,相信会有所好转。

此外,吸费应用如果内置到修改过的刷机ROM中,这些应用直接出现在手机中,用户也看不到“功能调用提示”;部分电脑端在安装Android应用的程序时也不出现功能调用提示。

第四步就是吸费了。Android技术高手“啊兴”在前几日写下了一篇《扣费软件的运转机制与原理解析》的文章,其中介绍了吸费的技术原因:吸费公司将扣费代码会植入到程序启动的最初入口,每次在程序启动之后都会运行,吸费代码在运行过程中会采集手机号码、IMSI、ICCID、IMEI等信息,然后将这些信息悄悄发给专用的服务器,服务器收到信息后,会返回指令告诉扣费程序发送设定好的短信至指定的SP特服号码。根据运营商的要求,短信订购增值服务要三次短信确认,吸费代码就直接将运营商的确信短信给回复了,用户根本看不到提示短信。

根据上面提到的屏蔽短信恶意代码直接回复的原理,有智慧的网友总结出了只要收不到运营商短信特服号(如移动10086、联通10010)的短信就代表可能中了恶意吸费程序的简易方法。

目前中国移动的WAP计费通道关闭后还未重新开放,IVR语音电话通道容易被发现,所以在Android平台上目前的吸费的方式就是短信,恶意吸费代码就是通过偷偷发送短信又自己回复确认的办法吸走话费。如果WAP计费通道重新开放,还可能出现利用手机自动联网订阅WAP服务的吸费方式。

除了上面四部曲提到的几个原因外,SP利用Android应用吸费与目前手机安全公司在Android平台针对吸费问题上还不够“给力”也有关系。

吸费利益链

以上SP的吸费四部曲初步可以理清这个灰色的利益链——

SP或与SP合作的渠道商,先组织技术人员将正规的Android应用程序(国内开发的或国外汉化版)进行篡改,在其中加入恶意扣费代码,然后将修改后的应用程序通过各种方式推广给用户的手机中,包括内置到第三方刷机ROM、在第三方应用程序商店做免费或付费推广、论坛推广等,用户安装这些软件后吸费代码在远端服务器的控制下启动,通过发短信订购短信增值服务的方式吸走用户的话费。

在整个利益链中,SP是直接受益者,借助SP通道的吸费公司是受益者,帮助其推广的广告联盟是受益者,帮助其论坛推广的水军是受益者,承接推广的网站或第三方应用程序商店是受益者,最大的受害者是手机用户,其次是应用程序的开发者及花钱做应用推广的广告主。

国内一家Android社区的高层透露,,经过他们反复统计,在最核心的SP环节,国内至少有10家Android平台的吸费SP或渠道公司。

业内人士介绍,这些被植入的恶意代码除了吸费外,还可以有其他挣钱的方法,比如一些应用程序的开发商在花钱推广它的产品,每安装一个用户付一点钱,如UC浏览器的价格为安装一个1.5元,恶意代码可以搜集用户已经安装的应用程序信息,然后发给推广企业,从而骗取推广费,这种方式对手机用户危害不大,但对产业有负面影响,再比如搜集用户的个人隐私信息出售。

UC优视一位负责安全浏览器的市场产品经理说,搜集用户隐私信息出售赚到的利润不如扣费和赚推广费来的直接,目前应用的并不广泛。

在理清了SP利用Android应用吸费的利益链和吸费步骤后,Android应用程序开发行业应该如何对付这些害群之马,以让刚刚起步的Android生态体系能有健康发展?作为一名普通的Android用户,如何才能发现、删除已经装进手机的吸费应用,以及如何避免安装有吸费代码的Android应用,详细情况请继续关注网易科技的后续报道。

本文来源:网易科技 作者:佚名

天下网吧·网吧天下

天下网吧·网吧天下