快速定位ARP 让局域网不再断线

1、网络现象

最近,公司局域网出现了大面积的主机间歇性的频繁断线故障。有时能够很快自动恢复连接,但有时要长达好几分钟。由于公司的很多业务需要多人在线协作完成,另外,公司局域网的视频点播系统对网络的连通性要求很高。因此,虽然只有几分钟的掉线,但是对公司的正常业务影响很大。

笔者先从最可能造成此故障的的物理链路入手检测,通过专业工具的检测没有发现异常。排除硬件故障,那么最有可能是病毒作祟了。局域网中最邪恶的病毒首推ARP了,它往往会造成莫名其妙的网络故障。而且,本例中的网络故障症状极似ARP攻击,因此把重点放在定位ARP源上。对于ARP攻击,常规办法是很难准确判断和定位的,于是笔者决定利用网络分析软件(科来网络分析软件)对局域网中的数据流进行抓包分析。

因为网络抓包要在中心交换机上进行,所以为了方便大家理解,笔者绘制了公司的网络拓扑图,见图1。

图1

2. 抓包及分析

首先,笔者将交换机做好端口镜像设置,然后把安装有“科来网络分析系统”的笔记本电脑接入镜像端口,抓取网络的所有数据进行分析。抓包时间20分钟,抓包完毕然后通过软件的“诊断”视图我们可以得出分析结果:诊断视图提示有太多“ARP无请求应答”见图2。这说明在局域网中有很多ARP应答包,应答包的数量远远大于请求包的数量。在网络中充斥着大量的ARP应答包,占用了网络带宽,造成网络拥堵,使得局域网断线频频。

图2

在诊断中,笔者同时发现:几乎所有的ARP应答都是由MAC地址为00:20:ED:AA:0D:04的客户端发起的。而且在“参考信息”中提示说可能存在ARP欺骗,看来当初的判断是对的,确实是网络中存在ARP欺骗。为了进一步确定,得结合其他内容信息,于是笔者查看了“协议视图”,以了解ARP协议的详细情况,如图3所示。

图3

从图3中所显示的协议分布来看,ARP Response和ARP Request相差比例太大了,这是极不正常的。接下来,再看看数据包的“详细情况”,如下图4。

图4

大家从图4中的“数据包信息”应该看出问题了,00:20:ED:AA:0D:04在欺骗网络中192.168.17.0这个网段的主机自己是网关。从而充当中间人的角色,劫持该网段,被欺骗主机的信息流量都跑到该主机。

3. 故障排除

现在我们可以确定造成公司局域网频繁间歇性断线的罪魁祸首就是ARP欺骗攻击,下面要做的就是定位MAC地址为00:20:ED:AA:0D:04的主机。通过查询局域网内部的MAC地址和主机对应表,很快确定了该客户端。然后对该主机进行断网杀毒,果然查出了ARP病毒。最后把该主机连入局域网,经过一段时间的测试再没有出现本文开头所述的故障。

4. 深入分析

网络故障是排除了,但为什么会出现间歇性的断线呢?笔者通过分析找到了原因:MAC地址为00:20:ED:AA:0D:04 的主机,扫描攻击192.168.17.0 这个网段的所有主机,并欺骗该网段上的主机它就是网关,被欺骗主机的数据都发送到MAC地址为00:20:ED:AA:0D:04的主机上去了。但非常有意思的是:通过笔者对抓包数据的分析MAC为00:20:ED:AA:0D:04的ARP源主机并没有欺骗真正的网关,所以公司网络才会出现断网后几分钟又自动连接的现象。

5. 补充内容

对于ARP 攻击的故障,我们还是可以防范的,以下三种是常见的方法:

最老的办法:平时做好每台主机的MAC地址记录,出现状况的时候,可以利用MAC地址扫描工具扫描出当前网络中主机的MAC地址对应情况,参照之前做好的记录,也可以找出问题主机。

图5

ARP -s:可在MS-DOS窗口下运行该命令手工绑定网关IP和网关MAC。通过静态绑定,就能在一定程度上减少ARP攻击了。需要说明的是,手工绑定在计算机重起后就会失效,需要再绑定,但可以做一个批处理让它开机自己运行。

图6

使用软件(Antiarp):使用Anti ARP Sniffer可以防止利用ARP技术进行数据包截取以及防止利用ARP技术发送地址冲突数据包。

图7

总结

这例由公司网络断线而起,利用网络分析软件定位并清除ARP病毒的案例,虽是个案,但带有一定的普遍性,希望对大家解决类似的网络故障有所帮助。另外,作为网络管理人员,学习并掌握网络分析工具对于大家解决实际问题会大有裨益

本文来源:网络收集 作者:佚名

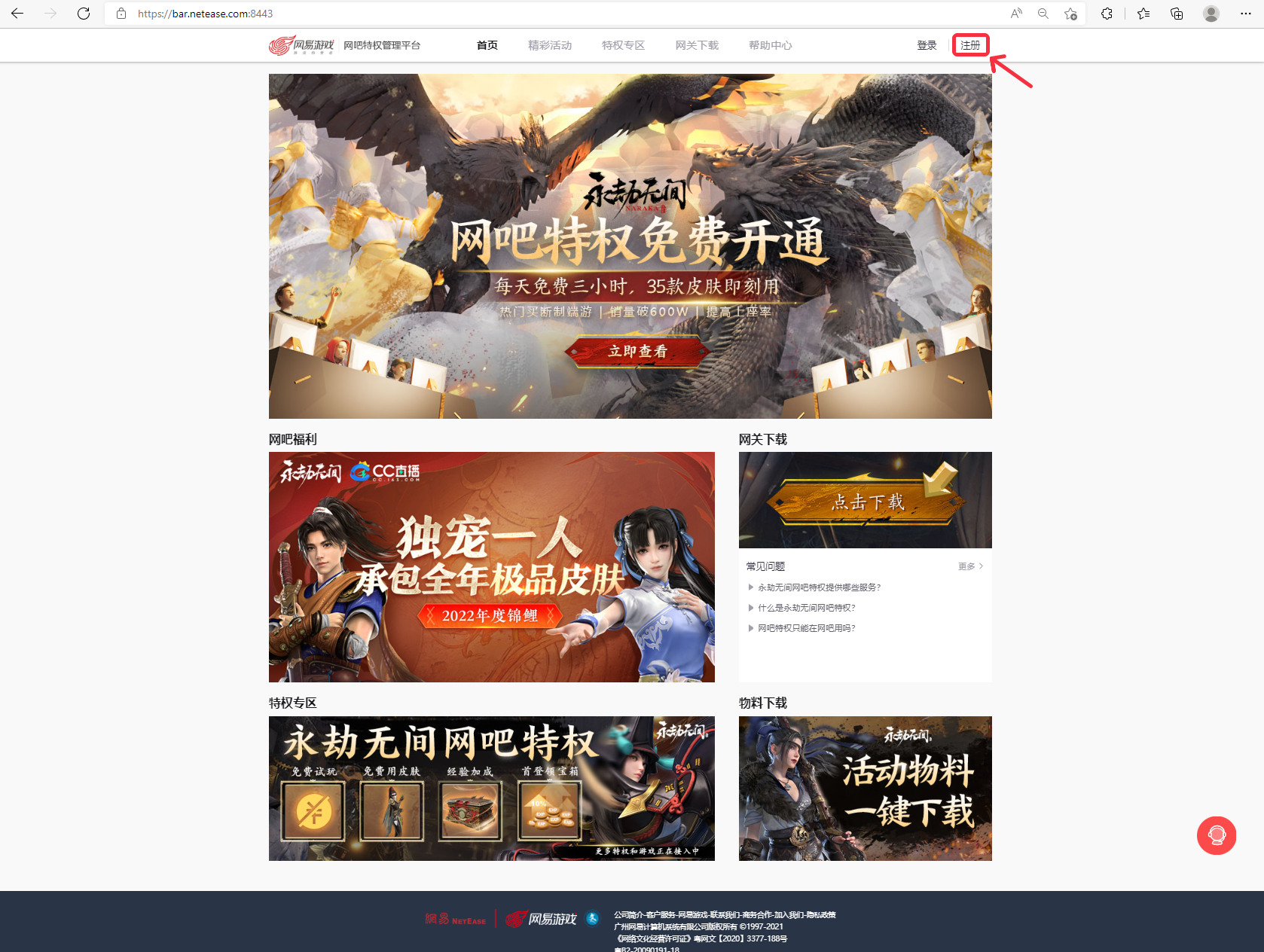

天下网吧·网吧天下

天下网吧·网吧天下