你占了几个?电脑使用史上的十大陋习!

最后还要再次提醒您——计算机上最重要的东西不是那些硬件——而是那些对您而言重要的数据。操作系统和应用软件重新安装就可以复原,但是恢复原始数据则是难度很高甚至无法完成的任务。

而且,用Ghost等第三方软件备份系统还可以节省重新安装的时间。你可以使用ghost创建一个磁盘镜像。在你需要恢复系统的时候,就无需经过冗长乏味的安装过程。

■十大陋习TOP2 浏览邮件的时候随意打开附件

也许是好就没有收到信件了,有些人在收到邮件的时候就欢喜若狂。迅速点击打开邮件,甚至对于电子邮件中含有的附件,就以为是个什么意外的惊喜。也许,您只是想看看附件中到底有什么东西,对未知事物有强烈的窥探欲。可是您却不知道,此时正是一个非常恐怖的时刻。要是告诉你,附件中有一个炸弹你还会打开嘛?

知道嘛,电子邮件中的附件可能包含能够删除文件或系统文件夹,或者向地址簿中所有联系人发送病毒的程序编码。

其中比较容易被洞察的危险附件是那种可执行文件(即可以直接运行的程序),一般特征后缀为.exe,.cmd。

更多可执行文件后缀列表可参见下表:前面是文件后缀名,后面的则是文件所属类型

ADE - Microsoft Access Project Extension

ADP - Microsoft Access Project

BAS - Visual Basic Class Module

BAT - Batch File

CHM - Compiled HTML Help File

CMD - Windows NT Command Script

COM - MS-DOS Application

CPL - Control Panel Extension

CRT - Security Certificate

DLL - Dynamic Link Library

DO* - Word Documents and Templates

EXE - Application

HLP - Windows Help File

HTA - HTML Applications

INF - Setup Information File

INS - Internet Communication Settings

ISP - Internet Communication Settings

JS - JScript File

JSE - JScript Encoded Script File

LNK - Shortcut

MDB - Microsoft Access Application

MDE - Microsoft Access MDE Database

MSC - Microsoft Common Console Document

MSI - Windows Installer Package

MSP - Windows Installer Patch

MST - Visual Test Source File

OCX - ActiveX Objects

PCD - Photo CD Image

PIF - Shortcut to MS-DOS Program

POT - PowerPoint Templates

PPT - PowerPoint Files

REG - Registration Entries

SCR - Screen Saver

SCT - Windows Script Component

SHB - Document Shortcut File

SHS - Shell Scrap Object

SYS - System Config/Driver

URL - Internet Shortcut (Uniform Resource Locator)

VB - VBScript File

VBE - VBScript Encoded Script File

VBS - VBScript Script File

WSC - Windows Script Component

WSF - Windows Script File

WSH - Windows Scripting Host Settings File

XL* - Excel Files and Templates

而当您收到不能自行运行的文件,例如如Word的.doc文件,以及Excel的.xls文件,不要以为就可以幸免。要知道微软的这两种文件中都可内置功能强大的可运行宏。当你点击查看这两类文件的时候,就可能被文件中隐藏的宏处理脚本破坏系统或者被删除程序等。类似的还有那些Visual Basic, JavaScript, Flash等的编译文件,虽然不能被计算机直接执行,但是当你用程序运行他们的时候照样会被攻击到。

在过去普遍认为纯文本文件(.txt)或图片文件(.gif, .jpg, .bmp)这几种文件格式是安全的,但是现在这个安全的港湾已不复存在了。因为文件扩展名也可以伪装:病毒散播者能够利用Windows默认不显示已知文件扩展名的设置,将可执行文件名称设为类似CB2700B.jpg.exe这样。其真实的扩展名被隐藏起来,电脑上将只显示为CB2700B.jpg。这样当你以为它是图片文件点击开的时候,但实际上却执行了一个恶意程序。更有甚者,有的恶意程序可以直接内置于图片文件的前端,同时也可以不必修改文件后缀,同时图片照样可以预览,但是如果你双击图片想仔细看看的时候,此时你已经触发了这个隐藏的恶意程序了,剩下的什么结果我想不用说也知道了吧。

不注意看就双击,会执行恶意程序哦!

恶意程序利用的漏洞

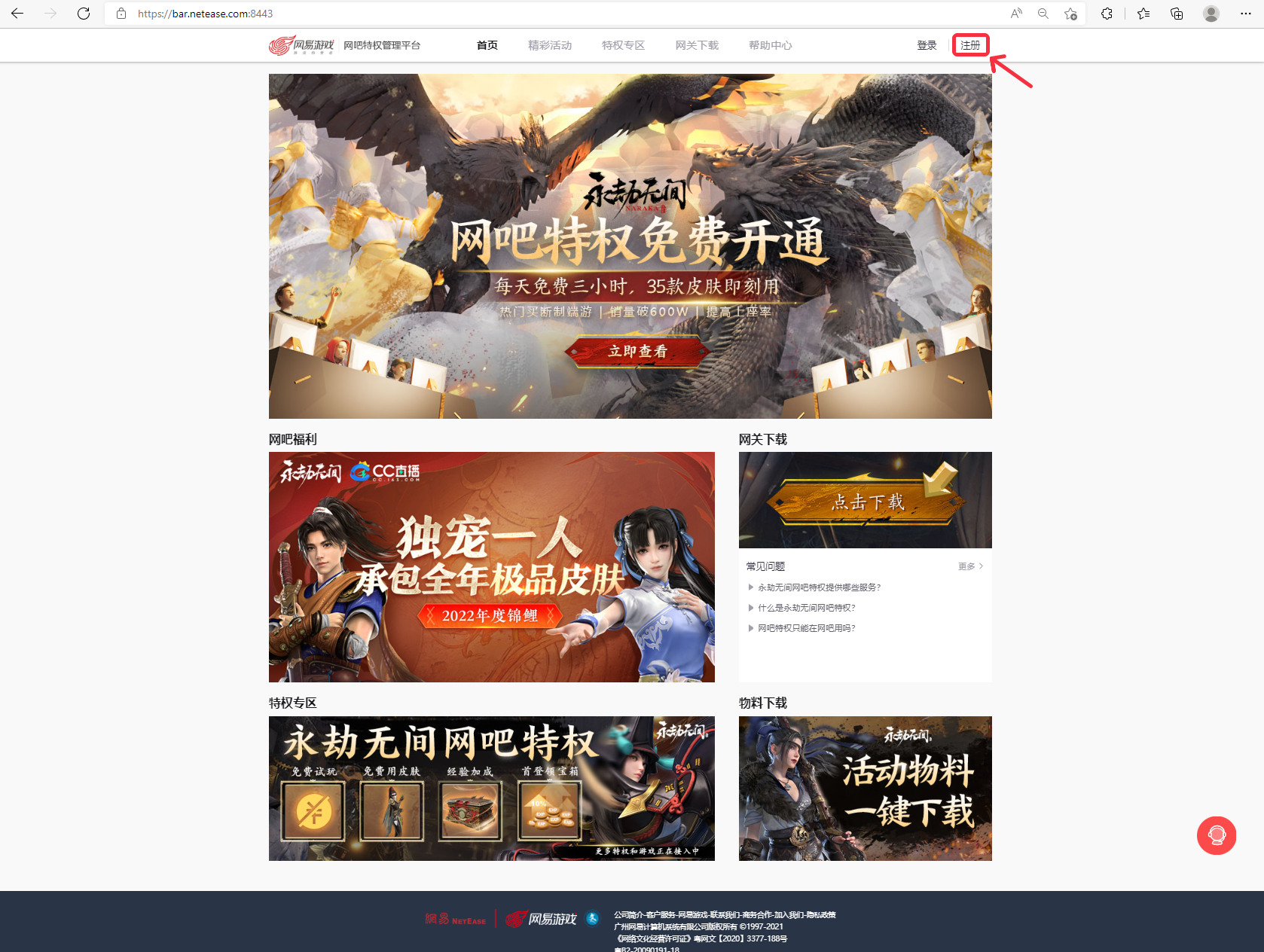

天下网吧·网吧天下

天下网吧·网吧天下