对症下药——教会你快速修复文件关联

打开文档或运行程序都是依赖文件关联命令实现的,但它却十分脆弱,尤其易受木马的攻击。例如查杀一种关联EXE文件的木马后,会破坏系统中所有EXE可执行程序的关联,导致无法启动任何程序。既然后果如此严重,如何帮助用户检测隐藏的危险,并在被破坏时有效修复呢?本文以实例为依据讲解了3种解决方法。

一、直接修复法

以著名的“冰河”木马为例,该木马除了通过自启动键值来运行外,还更改了TXT文档的打开方式(将[HKEY_CLASSES_ROOT xtfileshellopencommand]键值修改为“C:WINDOWSSystem32Sysexplr.exe %1”),以此达到再次启动的目的。

1.检测:“冰河”更改TXT文档打开方式后,用户仍然可以打开文档,察觉不到关联已经被修改,所以具有极大迷惑性。但再狡猾的狐狸也难隐藏它的尾巴,对于这类更改文件关联木马,在打开关联文档的时候,它的进程都会出现在进程列表中,用户通过新增的进程可以判断出文件关联是否被更改。在终止木马进程的前提下,打开任务管理器,双击TXT文档后,可以发现系统新增2个进程“notepad.exe”和“kernel32.exe”,其中“kernel32.exe”就是“冰河”进程。

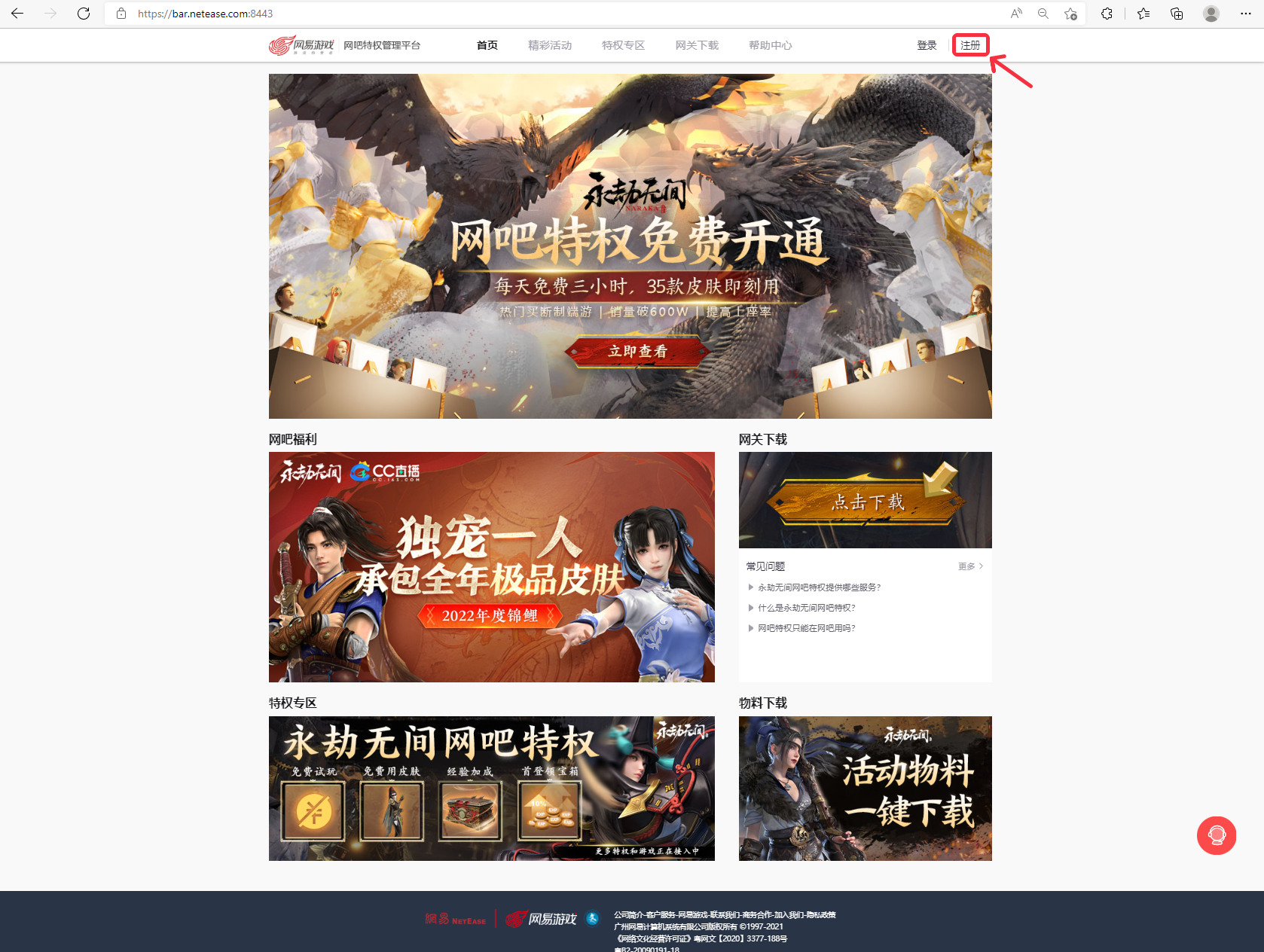

小技巧:借助“System Information Collect Tool ”(http://nj.onlinedown.net/soft/39719.htm)这款免费软件,可以快速检测到重要的文件关联是否被更改。运行该程序后,勾选“文件关联”,然后单击“开始”就可以看到结果(如图1)。

相关文章

没有相关文章

声明

声明:本站所发表的文章、评论及图片仅代表作者本人观点,与本站立场无关。文章是出于传递更多信息之目的。若有来源标注错误或侵犯了您的合法权益,请作者持权属证明与本网联系,我们将及时更正、删除,谢谢。

Email:support@txwb.com,系统开号,技术支持,服务联系微信:_WX_1_本站所有有注明来源为天下网吧或天下网吧论坛的原创作品,各位转载时请注明来源链接!

天下网吧·网吧天下

天下网吧·网吧天下