中国域名报告:我国域名服务器超半数不安全

以下为《中国域名服务及安全现状报告》全文:

报告摘要:

- 截至2010年8月10日,监测到世界范围内域名服务器总量为16,306,432个,其中权威域名服务器2,903,550个,递归域名服务器 13,402,882个。活跃域名服务器数量为1,375,219个,其中权威域名服务器619,797个,递归域名服务器755,422个。

- 截至2010年8月10日,监测到国内的域名服务器总量为978,713个,其中权威域名服务器107,540 个,递归域名服务器871,173 个。国内活跃域名服务器数量为67,235个,其中权威域名服务器19,281个,递归域名服务器47,954个。

- 国内的域名服务器大多分布在广东、北京、中国台湾、上海等互联网发达的地区。其中排名前10的地区域名服务器总量占全国域名服务器总量的90%以上。

- 对国内的所有权威服务器进行扫描,统计发现,62%以上使用Unix/Linux系统,95%以上使用ISC BIND软件。国内的权威域名服务器中53%开启了递归查询功能,远大于全球范围内31%的比率,存在一定的安全隐患。

- 对国内的所有递归域名服务系统进行全面扫描,统计发现,55%以上使用了Unix/Linux系统,94%以上使用ISC BIND软件。

- 统计发现,国内超过4%的递归域名服务器端口随机性较差,容易遭受DNS劫持攻击,远高于全球范围0.98%的平均水平。

- 对国内重要信息系统所涉域名抽样统计发现, 57%的域名解析服务处于有风险的状态,其中11.8%的域名因配置管理不当,处于较高风险状态。

第一章 域名服务体系说明

域名(Domain Name)是由一串用点分隔的字符组成的互联网名称,是用于识别和定位互联网上计算机的层次结构式字符标识,类似于互联网上的门牌号码。

域名系统(DNS)是逐级授权的分布式数据查询系统,主要用于完成域名到IP地址的翻译转换功能。绝大多数互联网应用都基于域名系统开展,绝大多数互联网通信都必须先通过域名系统完成域名到IP地址的寻址转换。

图1 域名系统的位置角色

域名服务体系包括提供域名服务的所有域名系统,它包括两大部分、四个环节:即递归域名服务系统,以及由根域名服务系统、顶级域名服务系统、和其他各级域名服务系统组成的权威域名解析服务体系。

图2 域名服务体系的构成示意

域名服务体系中,根域名服务系统由ICANN授权的是十三家全球专业域名管理机构提供运营支持,顶级域名服务系统由ICANN签约的商业机构、或各国政府授权的科研管理机构负责运行维护,因此这两个环节的稳定运行有所保障。

而 大量的二级及二级以下权威域名服务器分散在域名持有者手中,由政府、企事业单位、商业网站、终端网民自我运行或托管在第三方;递归域名服务器一般由各网络 接入机构提供。这两个环节是数量众多、而安全状况相对薄弱的两个环节,根据监测和统计,两个环节的活跃的服务器619,797台套和755,422台套, 相对安全的服务器比例不足半数。其主要原因在于这两个环节的服务器众多、管理分散、规模有限,维护人员的技术水平也参差不齐,缺乏综合专业的安全服务能 力。

第二章 域名服务体系监测结果

一、根域名服务系统

根服务器的分布情况对互联网的访问性能有很大的影响。截至目前,全球域名系统13个根服务器在全球的镜像服务器数量共206个。根服务器及其镜像在欧洲有72个、美国51个、亚洲45个,中国大陆有F根、I根和J根的镜像服务器。

表 1 根域名服务器及其镜像的基本状况

*表示在国内有镜像服务

二、顶级域服务系统

(一)总体情况

根 据国际互联网域名体系的构成,顶级域名分为三类:通用顶级域名(gTLD,General Top Level Domain)、国家与地区顶级域名(ccTLD,Country Code Top Level Domain)和基础设施类顶级域(目前仅有.arpa)。其中通用顶级域gTLD共有20个,可细分为组织主办类(Sponsored)13个,通用类 (Generic)4个,及限制通用类(Generic-restricted)3个。国家与地区顶级域共计260个(包含“.中国”等新增的顶级域), 另外还有实验性顶级域11个,共计292个顶级域。

一般顶级域的运营者都比较注重系统的安全性,统计发现,操作系统69%以上都采用开源Linux,相对稳定性较高。也可以发现Windows的使用率约占20%。

图 3 顶级域服务系统操作系统类型分布

对顶级域服务系统使用的域名服务器进行探测扫描,统计发现95%以上使用开源软件ISC BIND。

表 2 顶级域服务系统所用域名解析软件分类

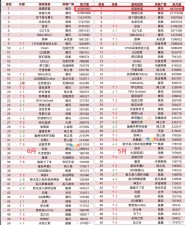

统计发现,拥有权威服务器较多的省份为中国台湾、香港、北京等互联网较为发达的省市地区。以下图中十个地区的权威服务器数量占全国权威服务器总量的91%以上。

图 4 权威域名服务系统地域分布

(二)所属运营商

在对国内其他各级域名服务系统进行监测的同时,对这些权威服务器在各大运营商的分布状况进行统计,发现中国主流运营商拥有的权威服务器数量占中国各级域名服务系统的50%以上。

图 5 权威域名服务系统运营商分布

(三)软件版本类型

对国内各级域名服务系统中的所有权威服务器进行扫描,统计发现,62%以上的域名服务器使用开源的Linux系统,Microsoft Windows操作系统所占比例在36%左右。

图 6 权威域名服务系统操作系统类型分布

对国内各级域名服务系统中的所有权威域名服务器进行探测,其中95%以上的域名服务器使用开源的ISC BIND软件,国外权威域名服务系统中ISC BIND使用率约为93%。

表3 国内权威域名服务系统域名解析软件分类

(四)协议支持程度

中国各级域名服务系统的协议支持情况与世界各级域名服务系统的协议支持情况相比,支持TCP查询的比例略低于世界水平,中国各级域名服务系统支持EDNS0的比例略高于世界平均值。

中国各级域名服务系统中的权威域名服务器中,53%开启了递归查询功能,远大于世界各级域名服务器31%的递归功能开启比率,存在一定的安全隐患,这说明中国的各级域名服务系统配置方式存在问题。

图 7 权威域名服务系统协议支持程度

四、递归域名服务系统

(一)地域分布

中国境内的递归域名服务器大多分布在广东、北京、中国台湾、上海等互联网发达的地区。下图中十个地区的递归服务器总量占全国递归服务器总量的88%以上。

图 8 递归域名服务系统地域分布

(二)所属运营商

对中国境内的递归域名服务器进行运营商级的细化,62%以上的递归域名服务器分布在中国主流的运营商内,其中中国电信拥有的递归服务器数量最多,占全国递归域名服务器总量的21%以上。

图 9 递归域名服务系统运营商分布

(三)软件版本类型

对中国递归域名服务系统进行全面扫描,统计发现,超过55%的递归域名服务器运行在Linux等开源系统上,28%左右的递归域名服务运行在Microsoft Windows操作系统上。

图 10 递归域名服务系统操作系统类型分布

在对中国递归域名服务系统进行统计分析时,发现94%以上都采用的开源软件ISC BIND,国外递归域名服务系统中ISC BIND使用率约为86%。

表4 国内递归域名服务系统域名解析软件分类

(四)协议支持程度

中国递归域名服务系统的协议支持情况与世界递归域名服务系统的协议支持情况相比,中国递归服务器的协议支持程度与世界平均水平保持一致。

图 11 递归域名服务系统协议支持程度

(五)递归域名服务器端口随机性

递 归域名服务器对外发起查询使用的客户端端口的随机性对域名解析的安全程度具有很大影响,端口随机算法如果不够安全,会使域名服务器容易遭受缓存中毒攻击, 著名的卡明斯基漏洞就是利用递归服务器的客户端端口弱随机性发起的攻击。统计发现,中国超过4%的递归域名服务器端口随机性较差,容易遭受DNS劫持攻 击,远高于世界范围的0.98%。

图 12 递归域名服务系统端口随机程度分布

第三章 国内重点权威域名安全抽样

重要信息系统涉及域名数量众多,根据重点域名的访问量及其服务范围,抽样调查了各行业的域名,主要来自政府机构、金融机构、教育机构、网络运营商以及涉及到国计民生的各个行业。统计发现57%的重点域名解析服务处于有风险的状态,只有11%的域名解析服务安全等级为良好。

图 13 重点域名安全状况分布

通过对各行业的域名安全状况进行分析,教育机构的域名服务系统安全性最差,80%以上的域名解析服务处于有风险状态。

图 14 各行业重点域名安全等级分布

经过对重点域名列表进行扫描监测,统计发现,74%的域名配置了两台以上的域名服务器,但是这些配置两台以上域名服务器的域名中又有超过23%的域名服务器位于同一个网段内。

域名服务器作为权威服务器,应该将递归功能关闭,否则会存在安全隐患,通过统计分析发现,重点域名列表中有40%的域名服务器将递归功能开启,增加了被攻击的风险。

图 15 重点域名服务器递归功能开放统计

权 威服务器所用软件类型及版本将从很大程度上影响到域名服务器的安全性,通过对中国重点域名所使用的软件版本类型信息进行监测和统计,发现75%的域名服务 器使用开源软件ISC BIND,且在使用ISC BIND的域名服务器中14.93%以上的BIND版本过低,存在严重的安全隐患。

表 5 中国重点域名所用软件类别

第四章 DNSSec及全球实施状况

DNS 域名服务系统作为互联网服务的重要基础设施,其设计之初就存在严重的协议安全漏洞,近年来针对这些安全漏洞的网络攻击给DNS和互联网带来了巨大的损失。 为此IETF成立了工作组专门研究DNSSec安全扩展协议(DNS Security Extensions),并推出了一系列的RFC标准,从概念、协议设计、报文格式、加密算法及密钥管理等方面完善了原有DNS体系的不足之处,从而形成 一整套的DNSSec解决方案。

分析DNSSec的技术原理可发现,该解决方案遵循了如下目标和设计原则:

- 为DNS解析服务提供数据源身份认证和对数据完整性验证;

- 由于DNS是一个公共的网络服务基础设施,不能强制进行访问控制或者数据加密;

- DNSSec协议需要与原有DNS协议兼容;

- 支持增量部署;

部 署了DNSSEC的权威域名服务器在应答查询请求时,首先使用哈希算法计算应答报文的摘要,再将此摘要用自己的私钥加密生成签名后存储到报文中;查询方收 到应答报文,利用权威服务器的公钥解密签名获得摘要,再将此摘要与从报文数据计算出的摘要进行对比来完成数据的完整性验证。如果数据完整性验证成功,则也 同时完成了对数据源(权威域名服务器)的身份认证,否则认识身份认证失败。为了解决以安全的方式分发公钥所面临的挑战,使用了“信任链”的方法,所有 DNS认证过程的信任锚点均为根域名服务器。

图 16 DNSSec签名认证过程

自 2010年7月15日根正式提供DNSSec服务之后,实施DNSSec的顶级域数量逐渐增多,截至2010年8月13日,已有37个顶级域部署了 DNSSec,约占顶级域总量的13%。这些实施了DNSSec的顶级域中,有7个通用顶级域名,19国家与地区顶级域名,11个实验性顶级域名。

表 6 TLD实施DNSSec统计

在对区进行分布式监测时,还同时检验了实施DNSSec所用的密钥算法,经过统计发现95.43%的密钥使用的RSA/SHA-1算法,3.95%使用的RSA-NSEC3-SHA1算法。

表 7 DNSSec所用密钥算法统计

目 前根域名服务体系已经实施DNSSec,顶级域以及其他各级域名服务系统也纷纷将DNSSec的部署实施纳入章程。为了确保中国互联网的安全,国内各域名 服务提供主体要重视DNSSec的部署和实施工作,同时密切关注国外域名服务主体实施DNSSec遇到的困难和问题,并结合中国国情探索有利于中国互联网 健康发展的安全之路。

通过分析DNSSec的技术实现原理以及国外DNSSec实施案例,发现国内部署实施DNSSec将面临如下困难和问题:

本文来源:CNBeta 作者:佚名

天下网吧·网吧天下

天下网吧·网吧天下